NIST FIPS-140

FIPS 140标准适用于软件和硬件模块。

FIPS 140标准历史:

- 1994年,FIPS 140-1发布。

- 2001年,FIPS 140-2替代了FIPS 140-1。2019年,FIPS 140-3替代了FIPS 140-2。

- 最新版本的FIPS 140-3 基于 ISO/IEC 19790:2012(E) 和 ISO/IEC 24759:2017(E),做了一些调整。ISO 19790基于FIPS 140-3之前版本的网络安全需求,ISO24759基于FIPS 140-3之前版本的测试规范。

FIPS 140把网络安全等级分为4级,网络安全等级从低到高:

- 等级1:不考虑物理攻击,密码模块需要满足基本的网络安全要求(比如:密码模块至少使用一种被批准的算法或被批准的网络安全功能)。等级一的例子是电脑的加密功能。

- 等级2:在等级1的基础上增加了基本的防物理攻击的保护机制,需要显示被物理攻击的痕迹,比如只有破坏防拆封(tamper-evident)的涂层或密封条才能获取密码模块的密钥等。

- 等级3:在等级2的基础上加强防物理攻击的保护机制。等级3要求比较高概率低防止入侵者获取密码模块内的关键的网络安全相关的参数(比如密钥)。保护机制可能包括密码模块有很强的封装和物理攻击响应机制,当检测到物理攻击时会擦除内部的密钥等。

- 等级4: 最高的网络安全等级,物理机制必须提供全方位的保护,能够极高概率地检测到各种物理攻击。当检测到物理攻击时,需要删除内部的密钥等。等级4也要求密码模块不能因为外部环境环境(比如温度、电压)变化而被破解。 故障注入(fault injection)时通过控制外部环境来破解密码模块的一种方法。

一、FIPS140-2定义的安全级别

安全分为四个级别,1最低级别,4最高级别。

安全级别 级别1 级别2 级别3 级别4

内容 仅加解密模块 加解密模块、基于角色的访问授权机制、运行环境安全EAL2+、一定的抗物理攻击能力 完备的抗物理攻击能力(立即清理敏感数据)、基于身份的访问授权机制、参数传递安全、运行环境EAL3+ 完全抗物理攻击能力、运行环境EAL4+

二、国密对于安全模块的等级划分

国密针对密码模块有四级划分,一级最低级别,四级最高。

一级

计算机加密硬件板卡属于一级,适用于已经配置了物理安全、网络安全以及管理过程等控制措施的运行环境。

二级

安全二级硬件密码模块具有拆卸证据,但不针对探针攻击;对安全二级软件密码模块的逻辑保护由操作系统提供。二级应该软件密码模块能够达到的最高等级。

三级

安全三级密码模块能够检测并防护直接访问和探测的物理攻击;执行服务时会验证操作员的身份和权限;能够有效防止电压、温度等环境异常对模块安全性的破坏;具备非入侵式攻击缓解技术的有效性证据和测试方法;有效保护明文关键安全参数或密钥分量的输入和输出。

四级

安全四级是标准中的最高安全等级。除了安全三级提供的物理防护功能,安全四级密码模块提供了覆盖整个密码模块的防护机制,即从任何角度、任何方式对密码模块的入侵都会被密码模块检测到。安全四级密码模块可以抵抗使用特制工具的高强度长时间攻击。

二、国密对于安全模块的等级划分

国密针对密码模块有四级划分,一级最低级别,四级最高。

一级

计算机加密硬件板卡属于一级,适用于已经配置了物理安全、网络安全以及管理过程等控制措施的运行环境。

二级

安全二级硬件密码模块具有拆卸证据,但不针对探针攻击;对安全二级软件密码模块的逻辑保护由操作系统提供。二级应该软件密码模块能够达到的最高等级。

三级

安全三级密码模块能够检测并防护直接访问和探测的物理攻击;执行服务时会验证操作员的身份和权限;能够有效防止电压、温度等环境异常对模块安全性的破坏;具备非入侵式攻击缓解技术的有效性证据和测试方法;有效保护明文关键安全参数或密钥分量的输入和输出。

四级

安全四级是标准中的最高安全等级。除了安全三级提供的物理防护功能,安全四级密码模块提供了覆盖整个密码模块的防护机制,即从任何角度、任何方式对密码模块的入侵都会被密码模块检测到。安全四级密码模块可以抵抗使用特制工具的高强度长时间攻击。

等级:安全要求

等级 1

验证至少一个已批准的加密演算法或安全功能

生产级评估要素

等级 2

所有等级 1 的要求

针对篡改证据的基于角色的身份验证和物理安全要求

等级 3

所有等级 1 和 2 的要求

用于篡改检测和篡改响应的基于身份的验证和物理安全机制

等级 4

所有等级 1、2 和 3 的要求

检测和回应篡改的物理安全机制,包括环境攻击

使用经 FIPS 140-2 验证的产品是 1996 年《信息技术管理改革法》第 5131 条的规定。

如果向美国联邦机构出售的所有产品在处理敏感非加密 (SBU) 信息的安全系统中使用加密技术,则必须完成 FIPS 140-2 验证。

在 NISTFIPS 140-2 PUB 中详细列出了安全要求。.

The Documents: FIPS 140-3

References to ISO & Documents:

The new SP 800-140 documents are public and available to view.

- CMVP wants to minimize the content in the series of NIST SP 800-140x documents because they hope to be as close to the international standard (ISO) as possible.

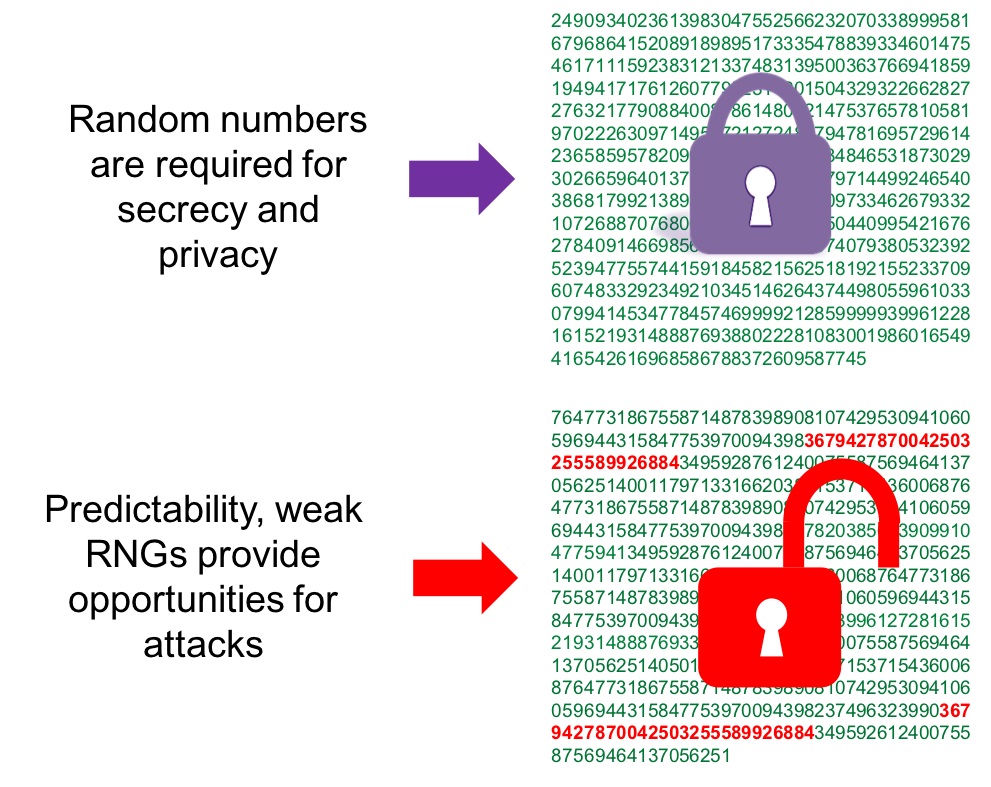

- FIPS 140-3 will point to ISO 19790 for the requirements. This method of referencing the ISO requirement allows the U.S. and Canada to provide additional guidance deemed necessary by both governing bodies within the FIPS 140-3 standard. By creating and keeping their own validation policy, the two governments are able to mandate their own requirements for approved cryptographic algorithms, approved random number generators, and approved key establishment techniques.

NIST SP 800-140X Subseries:

- In October of 2019, NIST released a series of draft documents for public comment

- In March of 2020, NIST released the Final SP 800-140X series of documents that will replace the existing FIPS 140-2 DTR, Appendices, and Annexes:

- SP 800-140, FIPS 140-3 Derived Test Requirements (DTR)

- SP 800-140A, CMVP Documentation Requirements

- SP 800-140B, CMVP Security Policy Requirements

- SP 800-140C, CMVP Approved Security Functions

- SP 800-140D, CMVP Approved Sensitive Parameter Generation and Establishment Methods

- SP 800-140E, CMVP Approved Authentication Mechanisms

- SP 800-140F, CMVP Approved Non-Invasive Attack Mitigation Test Metrics

**A notable omission from the new SP 800-140 series is any reference document for Approved Protection Profiles from Common Criteria (a CC-certified operating system was required for software validations at level 2 and above).

The changes describes here:

密码算法认证计划或密码模块认证计划的验证评估作业,都必须由National Voluntary Laboratory Accreditation Program (NVLAP)计划认可的密码和安全测试(Cryptographic and Security Testing, CST)实验室进行。针对CST实验室NIST也有高规格的规范要求。NIST规范实验室需要有至少2位(含)以上的测试人员通过CVP测试人员资格考试,该测试实验室同时也需拥有ISO 17025实验室质量能力。NIST对实验室要求规范的严格,全球截至目前为止,仅有20间实验室通过NIST认证并成为核可的CST实验室;在密码安全认证上全球也仅有81位取得CVP资格成为密码安全专家。

标准列表